Certaines méthodes MFA déployées dans Microsoft 365 restent vulnérables aux attaques par relais d’authentification. Microsoft introduit et documente désormais explicitement des mécanismes dits phishing-resistant.

Cet article présente ces mécanismes, leurs propriétés techniques, leurs limites, et leur positionnement dans une architecture d’accès Microsoft 365.

1. Pourquoi le phishing-resistant MFA devient un sujet central

Dans Microsoft 365, la MFA est devenue un standard. Dans beaucoup de tenants, elle est activée par défaut via des “security defaults”, ou imposée via des politiques d’accès conditionnel, parfois pour l’ensemble des applications cloud. La conséquence est simple : l’absence de MFA est moins fréquente qu’il y a quelques années.

Pourtant, les incidents liés au vol de comptes continuent, y compris sur des comptes protégés par MFA. Ce point est important, parce qu’il évite une confusion courante : constater des compromissions “malgré MFA” ne signifie pas que la MFA ne sert à rien. Cela signifie que certaines attaques ont changé de cible. Elles ne cherchent plus seulement à capturer un mot de passe, elles cherchent à récupérer ce qui est délivré après l’authentification.

Les campagnes de phishing modernes s’appuient de plus en plus sur des techniques d’interception de session, souvent regroupées sous le terme Adversary-in-the-Middle (AiTM). Dans ces scénarios, l’utilisateur valide bien sa MFA. Le flux est relayé vers le service légitime, et l’attaquant récupère ensuite un jeton de session ou un cookie utilisable pour accéder aux ressources. Ce mode opératoire contourne la valeur pratique de méthodes comme le SMS, le TOTP ou les notifications push, non pas parce qu’elles sont “faibles”, mais parce qu’elles ne lient pas l’acte d’authentification au service demandé d’une manière qui bloque ce type d’interception.

C’est dans ce contexte que Microsoft a formalisé un terme qui existait déjà dans le monde FIDO2, mais qui n’était pas toujours explicitement utilisé dans les politiques : phishing-resistant MFA. L’enjeu n’est pas de multiplier les facteurs, mais de sélectionner des méthodes d’authentification qui restent valides face aux scénarios AiTM. En pratique, cela signifie des méthodes basées sur des échanges cryptographiques liés au site légitime, et qui échouent lorsque l’origine du service n’est pas celle attendue.

L’intérêt, côté Microsoft 365, est double.

D’abord, cela donne un cadre clair pour distinguer “MFA activée” et “MFA résistante au phishing”. Les deux ne se confondent pas, et la différence a des impacts mesurables sur le risque résiduel.

Ensuite, cela permet de traduire cette distinction en politique technique : au lieu de demander “une MFA”, on peut demander “une MFA résistante au phishing” dans l’accès conditionnel, ce qui change concrètement les méthodes acceptées lors de la connexion.

🔗Overview of multifactor authentication

🔗Conditional Access: authentication strength

🔗Passkeys in Microsoft Entra ID

2. Ce que Microsoft appelle réellement “phishing-resistant MFA”

Le terme phishing-resistant MFA est aujourd’hui explicitement utilisé par Microsoft dans Entra ID, notamment au travers des Authentication Strengths et des politiques d’accès conditionnel. Il ne s’agit pas d’un label marketing, mais d’une classification technique précise.

Dans la documentation Microsoft, une méthode d’authentification est considérée comme résistante au phishing lorsqu’elle respecte une contrainte fondamentale :

elle ne doit pas permettre à un attaquant de réutiliser l’authentification en dehors du service légitime pour lequel elle a été initiée.

Cette définition implique plusieurs conséquences importantes.

D’abord, le caractère “résistant au phishing” ne dépend pas du nombre de facteurs utilisés. Une authentification peut combiner plusieurs facteurs (mot de passe + OTP + push) et rester exploitable dans un scénario d’interception de flux. À l’inverse, une authentification reposant sur un seul mécanisme cryptographique peut être considérée comme résistante si elle lie correctement l’utilisateur, le dispositif et le service cible.

Ensuite, Microsoft distingue clairement deux notions souvent confondues :

- une MFA dite “forte”, qui augmente la difficulté d’usurpation d’un compte,

- une MFA dite “phishing-resistant”, qui empêche l’exploitation de l’authentification dans un contexte de phishing.

Cette distinction est centrale, car elle explique pourquoi certaines méthodes largement déployées ne sont pas classées comme résistantes au phishing.

Les méthodes basées sur des codes ou des validations hors bande reposent sur des éléments que l’utilisateur peut transmettre ou approuver indépendamment du service réel qui initie la demande. Elles restent fonctionnelles, mais ne bloquent pas un attaquant capable de relayer le flux d’authentification en temps réel.

À l’inverse, les méthodes phishing-resistant reposent sur des échanges cryptographiques liés à l’origine du service. L’authentification échoue automatiquement si cette origine ne correspond pas au service attendu, même si l’utilisateur interagit avec le dispositif d’authentification.

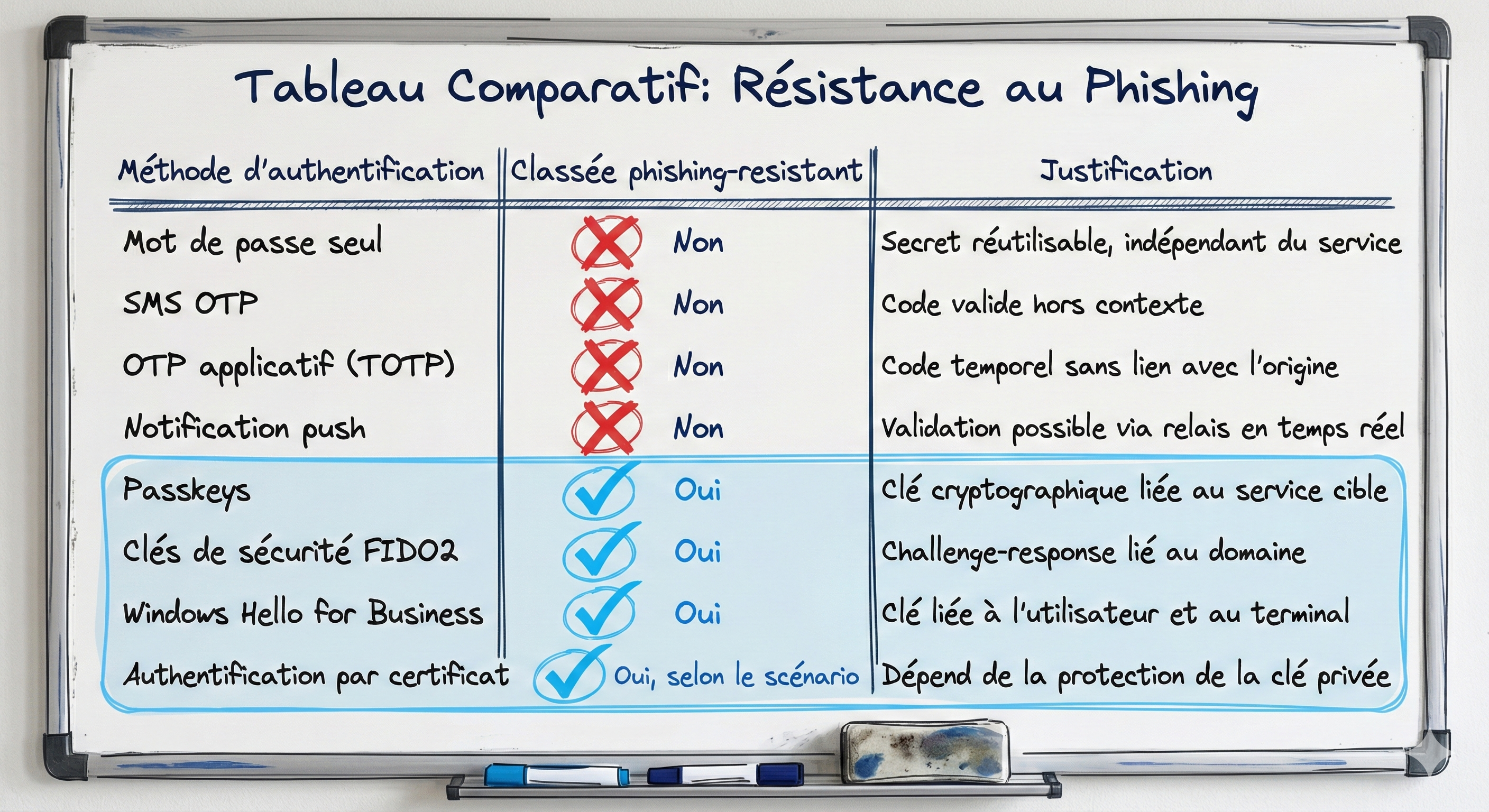

Le tableau ci-dessous reprend la classification retenue par Microsoft et permet de visualiser concrètement cette distinction.

Cette classification n’a pas uniquement un intérêt théorique. Elle est directement exploitable dans Entra ID, où il est possible d’exiger une authentication strength spécifique correspondant à une MFA résistante au phishing, plutôt que de se contenter d’une exigence générique de MFA.

La suite de l’article s’appuie sur cette distinction pour analyser pourquoi certaines méthodes échouent face aux attaques actuelles, et comment Microsoft 365 permet d’imposer concrètement ces mécanismes.

3. Le modèle de menace : pourquoi certaines MFA échouent face au phishing moderne

Pour comprendre l’intérêt du phishing-resistant MFA, il est nécessaire de regarder comment fonctionnent les attaques de phishing actuelles. Les scénarios les plus efficaces ne cherchent plus uniquement à collecter des identifiants, mais à intercepter le contexte d’authentification lui-même.

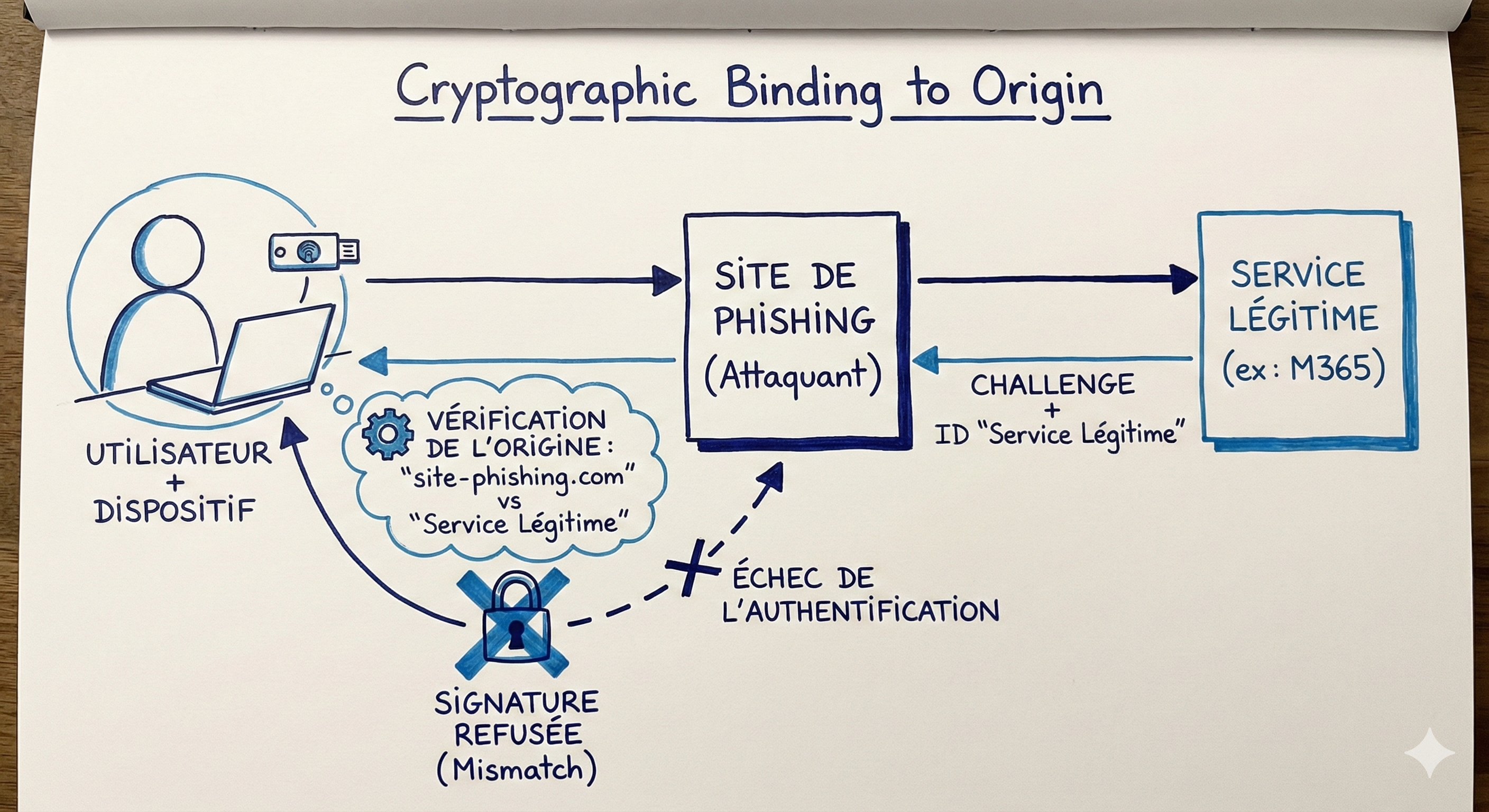

Les attaques de type Adversary-in-the-Middle (AiTM) reposent sur un principe simple : l’attaquant se place entre l’utilisateur et le service légitime. Le site de phishing ne se contente pas d’imiter l’interface, il relaie activement les échanges vers le véritable service cible.

Du point de vue de l’utilisateur, l’expérience est normale. Il accède à une page de connexion familière, saisit son identifiant, son mot de passe, puis valide la demande de MFA. Rien n’indique visuellement que le flux a été détourné.

Du point de vue de l’attaquant, l’objectif n’est pas seulement le mot de passe. L’élément recherché est le jeton de session ou le cookie d’authentification délivré après la validation MFA. Une fois ce jeton récupéré, l’attaquant peut accéder aux ressources sans avoir à rejouer l’authentification, tant que le jeton reste valide.

Ce point est fondamental : dans ce scénario, la MFA fonctionne correctement. L’utilisateur a bien validé une authentification multifacteur, et le service a délivré un jeton légitime. L’échec ne se situe pas dans la MFA elle-même, mais dans le fait qu’elle ne lie pas suffisamment l’authentification au service auquel l’utilisateur pensait se connecter.

Les méthodes MFA basées sur des codes ou des validations hors bande présentent toutes cette caractéristique. Le code ou la validation est valable indépendamment du site qui en fait la demande. Tant que l’attaquant est capable de relayer la requête en temps réel, il peut exploiter la MFA sans la casser.

Ce modèle de menace explique pourquoi des comptes protégés par SMS, TOTP ou notification push continuent d’être compromis dans des campagnes de phishing ciblées. Il explique également pourquoi l’ajout de facteurs supplémentaires, sans changement de mécanisme, n’apporte pas nécessairement de gain face à ce type d’attaque.

Le phishing-resistant MFA vise précisément à casser ce modèle. Il introduit des mécanismes d’authentification qui échouent dès lors que le service initiateur n’est pas celui attendu, ce qui empêche l’attaquant de récupérer un jeton exploitable, même en interceptant le flux en temps réel.

4. Les mécanismes phishing-resistant dans Microsoft 365

Dans Microsoft 365, Microsoft a clairement identifié et documenté les mécanismes d’authentification considérés comme résistants au phishing. Ils ne sont ni nombreux ni interchangeables, et chacun repose sur des contraintes techniques spécifiques.

L’objectif de cette section est de décrire ces mécanismes tels qu’ils existent aujourd’hui dans Entra ID, sans entrer encore dans les détails cryptographiques.

Clés de sécurité FIDO2

Les clés de sécurité FIDO2 constituent la référence historique du phishing-resistant MFA.

Elles reposent sur une paire de clés asymétriques générée lors de l’enrôlement. La clé privée est stockée dans la clé matérielle et ne quitte jamais le dispositif. Lors de l’authentification, le service émet un défi cryptographique que seule cette clé peut signer.

Un point essentiel est que cette signature est liée à l’origine du service. Si la demande d’authentification provient d’un site de phishing, la clé détecte une origine différente et refuse de répondre. L’authentification échoue avant toute émission de jeton de session.

Dans Microsoft 365, les clés FIDO2 sont principalement utilisées pour :

- des comptes à privilèges,

- des accès sensibles,

- des scénarios où le niveau d’assurance attendu est élevé.

Elles impliquent toutefois une gestion matérielle (distribution, remplacement, perte), ce qui limite parfois leur déploiement à grande échelle.

Passkeys

Les passkeys reposent sur les mêmes principes que FIDO2, mais avec une expérience utilisateur différente.

Techniquement, il s’agit toujours de clés asymétriques liées au service cible. La différence réside dans le stockage et la gestion de ces clés, qui peuvent être assurés par un gestionnaire sécurisé, comme Microsoft Authenticator, et synchronisés entre plusieurs appareils.

Dans Microsoft 365, les passkeys offrent une approche plus accessible que les clés matérielles, notamment pour des populations larges. Elles conservent les propriétés nécessaires à la résistance au phishing, car la clé ne répond qu’aux défis émis par le service légitime.

La synchronisation des passkeys introduit néanmoins une dépendance accrue au terminal et au compte de synchronisation. Ce point n’affecte pas leur résistance au phishing, mais il a un impact sur l’analyse globale du niveau d’assurance et sur les scénarios de récupération.

Windows Hello for Business

Windows Hello for Business repose sur une clé générée et stockée localement sur le terminal de l’utilisateur, généralement protégée par le TPM.

L’authentification est liée à trois éléments :

- l’utilisateur,

- le terminal,

- le service cible.

Comme pour FIDO2, l’échange repose sur un défi cryptographique lié à l’origine du service. Si cette origine ne correspond pas, l’authentification échoue automatiquement.

Windows Hello for Business est particulièrement adapté aux environnements où les postes Windows sont gérés et conformes. Il permet une authentification fluide tout en maintenant une résistance élevée face aux attaques par phishing et interception de flux.

Authentification par certificat (cas spécifiques)

L’authentification par certificat peut également être considérée comme résistante au phishing dans certains scénarios.

Lorsque la clé privée associée au certificat est stockée de manière sécurisée et non exportable, l’authentification repose sur un échange cryptographique comparable aux mécanismes précédents. Le certificat ne peut pas être utilisé hors du contexte prévu.

En revanche, le niveau de résistance dépend fortement de la manière dont les certificats sont déployés, protégés et renouvelés. Une mauvaise gestion des clés privées peut réduire significativement les garanties offertes.

Pour cette raison, Microsoft classe l’authentification par certificat comme phishing-resistant uniquement dans des configurations bien maîtrisées.

Ces mécanismes ont en commun de ne jamais transmettre de secret réutilisable et de lier explicitement l’authentification au service cible. La section suivante revient en détail sur les propriétés techniques qui rendent ce comportement possible.

5. Zoom technique : pourquoi ces méthodes résistent réellement au phishing

Les mécanismes classés comme phishing-resistant ne reposent pas sur une “meilleure MFA” au sens fonctionnel, mais sur des propriétés techniques précises. Ces propriétés expliquent pourquoi ils échouent automatiquement dans un scénario de phishing, y compris lorsque l’attaquant intercepte le flux d’authentification en temps réel.

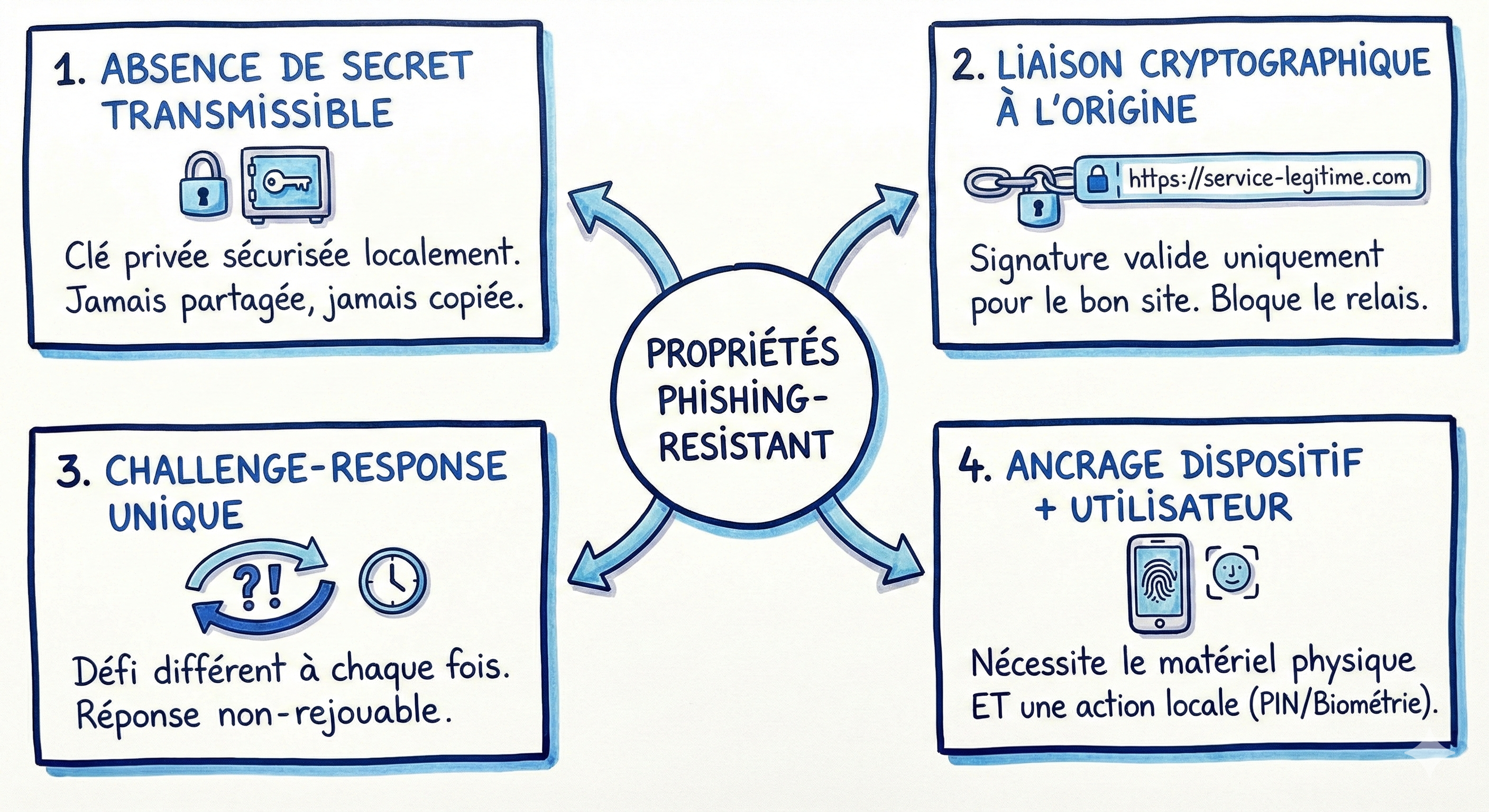

Absence de secret transmissible

La première différence fondamentale concerne la nature de ce qui est utilisé pour s’authentifier.

Dans les méthodes classiques, l’utilisateur transmet ou valide un élément qui peut être observé, copié ou relayé. Il peut s’agir d’un mot de passe, d’un code à usage unique ou d’une validation explicite. Cet élément est indépendant du service qui initie la demande.

Dans les mécanismes phishing-resistant, l’utilisateur ne transmet jamais de secret. L’authentification repose sur une clé privée stockée de manière sécurisée sur un dispositif. Cette clé n’est ni affichée, ni copiée, ni transférée. L’utilisateur se contente d’autoriser son usage localement.

Cette propriété élimine toute possibilité de capture directe du facteur d’authentification.

Liaison cryptographique avec l’origine du service

La deuxième propriété essentielle est la liaison explicite avec le service cible.

Lors d’une authentification FIDO2, passkey ou Windows Hello for Business, le service génère un défi cryptographique qui inclut son identité. La réponse produite par la clé est calculée à partir de ce défi et ne peut être validée que par le service qui l’a émis.

Si un site de phishing tente de relayer l’authentification, la clé détecte que l’origine ne correspond pas à celle attendue. La signature générée ne correspond pas au service légitime, et l’authentification échoue avant toute émission de jeton.

Cette liaison à l’origine est absente des méthodes MFA basées sur des codes ou des validations hors bande.

Modèle challenge-response et unicité des échanges

Les mécanismes phishing-resistant utilisent un modèle de type challenge-response.

Chaque tentative d’authentification repose sur un défi unique, généré dynamiquement. La réponse est calculée à partir de ce défi et de la clé privée, ce qui la rend inutilisable en dehors de cette tentative précise.

Même si un attaquant interceptait la réponse, elle ne pourrait pas être rejouée pour une autre session, un autre service ou un autre utilisateur. L’authentification est strictement liée à un contexte unique.

Ancrage au dispositif et à l’utilisateur

Dans la plupart des implémentations, la clé privée est liée à un dispositif précis et protégée par des mécanismes matériels ou logiciels renforcés.

Dans le cas de Windows Hello for Business, la clé est protégée par le TPM et son usage est conditionné par une action locale de l’utilisateur, comme un code PIN ou une biométrie. Pour les clés FIDO2, l’activation nécessite la possession physique du dispositif.

Cet ancrage réduit fortement les scénarios d’abus à distance. L’attaquant doit non seulement disposer des identifiants de l’utilisateur, mais aussi du dispositif associé, ce qui change radicalement le modèle de risque.

Ce que ces mécanismes ne garantissent pas

Ces propriétés expliquent pourquoi les mécanismes phishing-resistant sont efficaces contre les attaques par interception de flux. Elles n’impliquent pas une protection universelle.

Elles ne couvrent pas :

- la compromission préalable du terminal,

- l’exploitation d’une session déjà établie,

- les abus liés à des droits excessifs une fois connecté.

La résistance au phishing concerne exclusivement la phase d’authentification. Elle doit être comprise comme un renforcement ciblé de ce point de contrôle, et non comme une protection globale de l’identité.

Synthèse visuelle des quatre propriétés techniques fondamentales qui rendent une méthode d’authentification résistante au phishing, par opposition aux méthodes MFA classiques.

Synthèse visuelle des quatre propriétés techniques fondamentales qui rendent une méthode d’authentification résistante au phishing, par opposition aux méthodes MFA classiques.

6. Mise en œuvre du phishing-resistant MFA dans Entra ID

Dans Microsoft Entra ID, le phishing-resistant MFA ne correspond pas à un paramètre unique. Il repose sur l’articulation entre les méthodes d’authentification autorisées et les politiques d’accès conditionnel qui imposent leur usage.

L’enjeu n’est pas seulement d’activer des mécanismes compatibles, mais de s’assurer qu’ils sont effectivement exigés dans les scénarios où le niveau de risque le justifie.

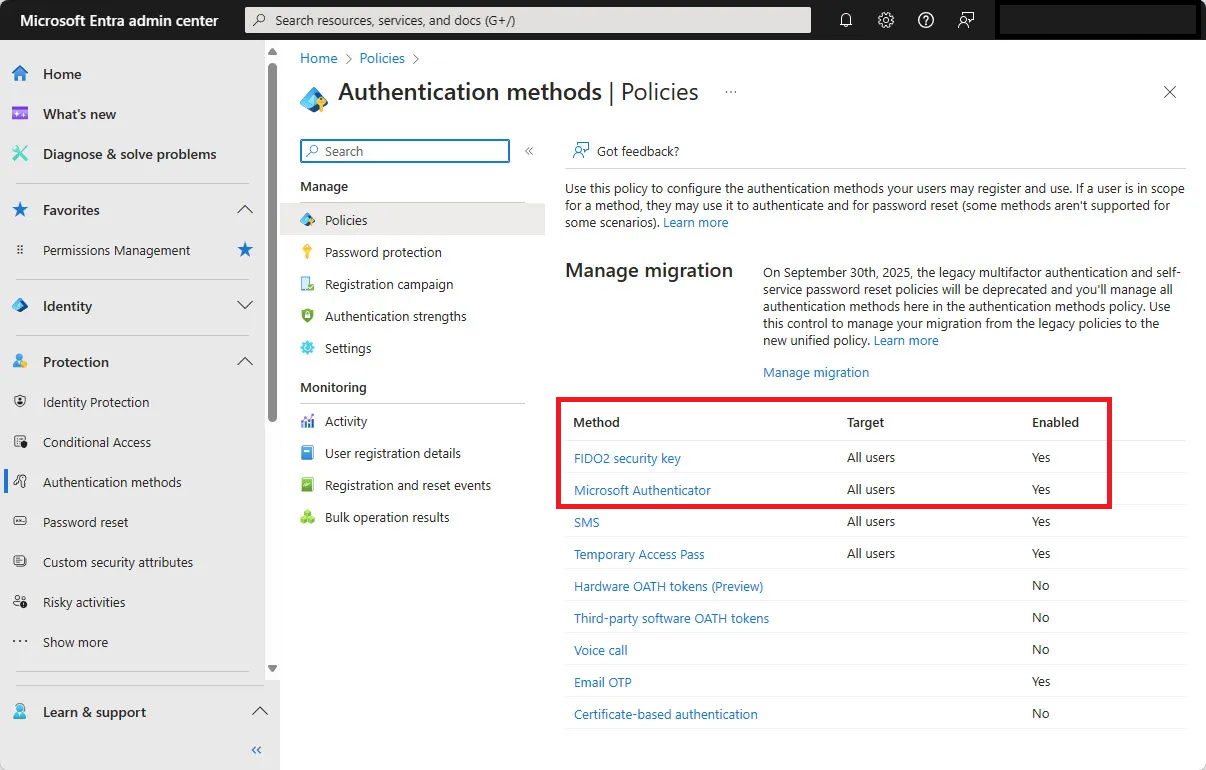

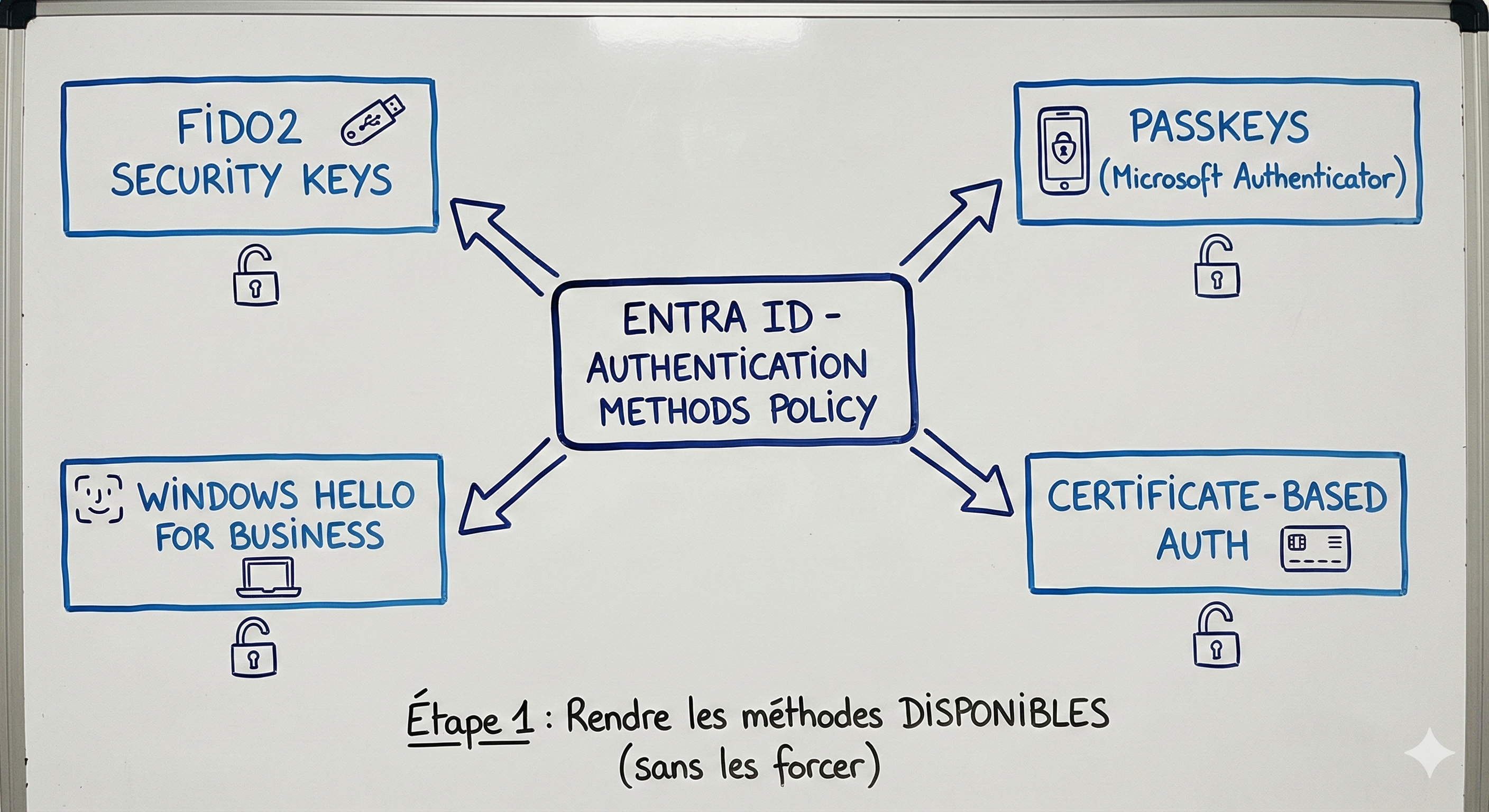

Définir les méthodes d’authentification autorisées

La première brique concerne les Authentication Methods. Cette configuration permet de contrôler quelles méthodes sont disponibles dans le tenant et pour quelles populations.

C’est à ce niveau que sont activées :

- les clés de sécurité FIDO2,

- les passkeys,

- Windows Hello for Business,

- l’authentification par certificat, le cas échéant.

Cette étape ne force encore aucun comportement. Elle rend les mécanismes disponibles, mais ne garantit pas qu’ils seront utilisés. Une activation globale, sans ciblage, conduit souvent à des usages hétérogènes et à des écarts de maturité entre utilisateurs.

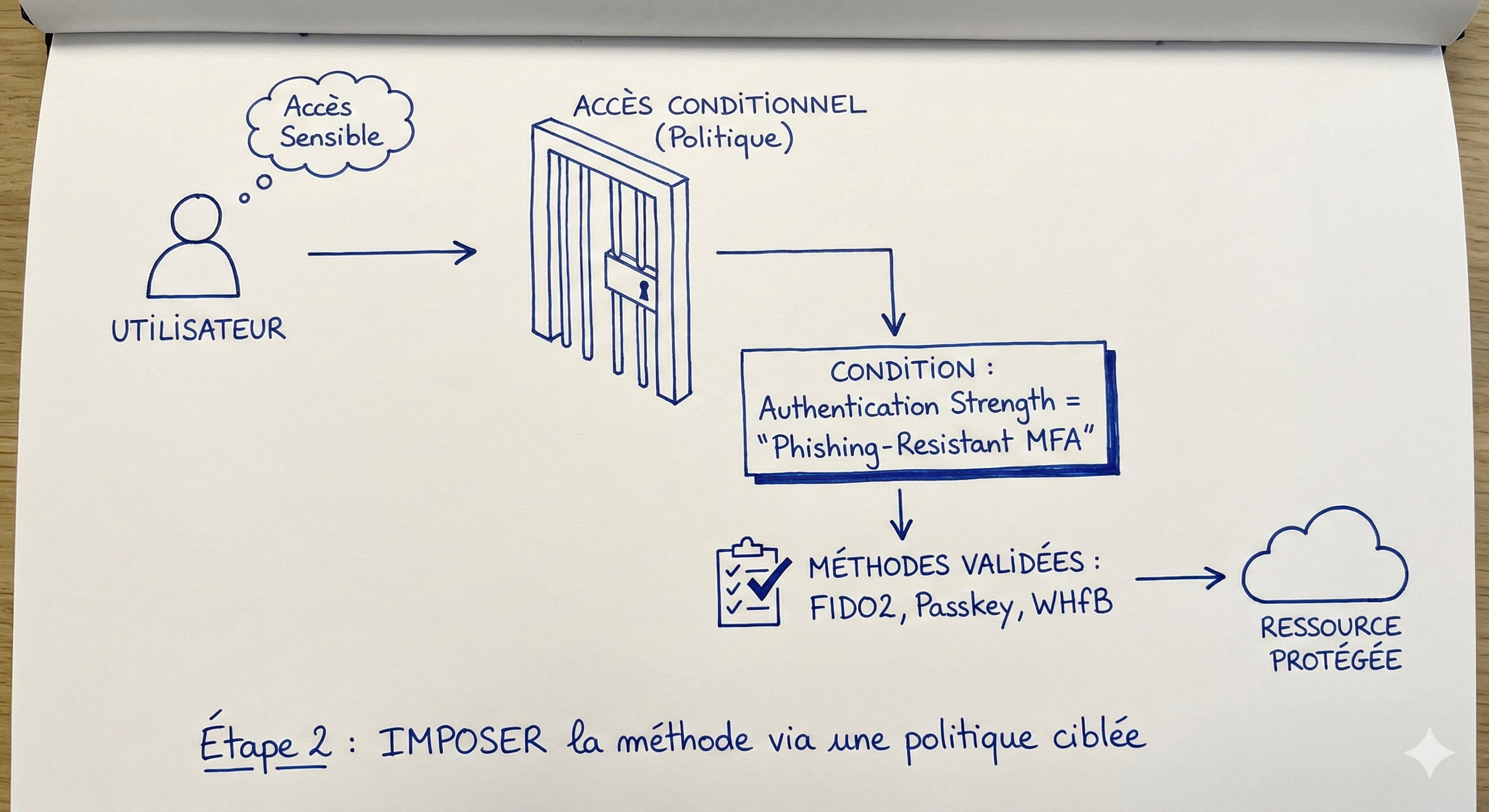

Exiger une MFA résistante au phishing via l’accès conditionnel

L’imposition du phishing-resistant MFA se fait via les politiques d’accès conditionnel.

Microsoft fournit des Authentication Strengths permettant d’exiger explicitement une authentification résistante au phishing. Contrairement à une exigence générique de MFA, cette condition limite les méthodes acceptées à celles classées comme phishing-resistant.

Cette approche présente plusieurs avantages :

- elle évite de désactiver globalement les MFA classiques,

- elle permet un ciblage précis des usages sensibles,

- elle facilite une montée en charge progressive.

Le phishing-resistant MFA devient ainsi une exigence contextuelle, et non une règle universelle appliquée indistinctement.

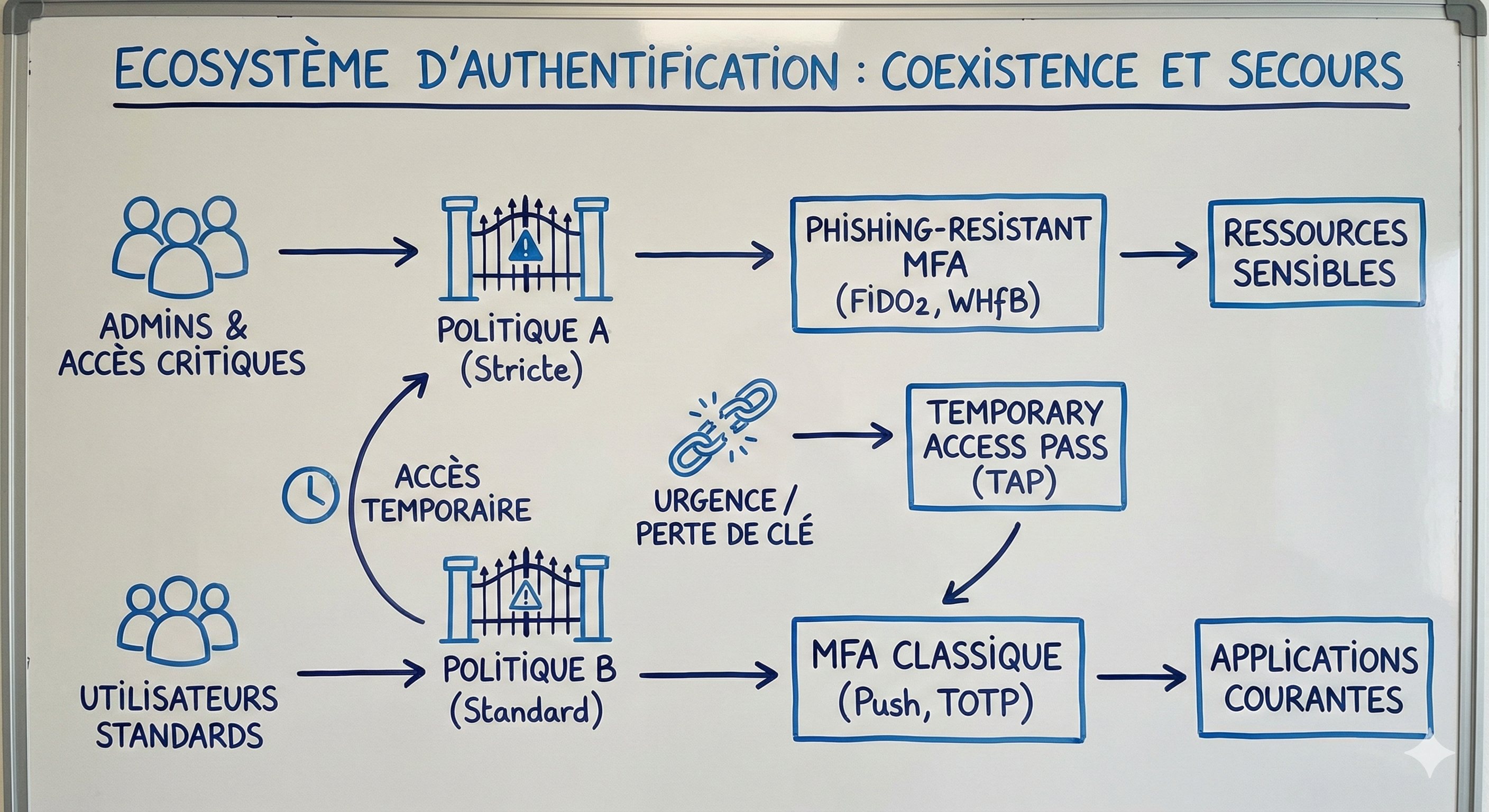

Ciblage et progressivité

Dans la pratique, ce type d’exigence est rarement appliqué de manière uniforme.

Les premiers cas d’usage concernent généralement :

- les comptes à privilèges,

- les accès administratifs,

- certaines applications ou actions sensibles,

- des contextes de connexion considérés comme plus exposés.

Cette progressivité permet d’identifier les dépendances techniques, les besoins d’accompagnement utilisateur et les impacts opérationnels avant une extension plus large.

Coexistence avec les MFA classiques

L’introduction du phishing-resistant MFA n’implique pas la suppression immédiate des autres méthodes MFA.

Dans beaucoup d’environnements, plusieurs niveaux coexistent :

- MFA classique pour les usages standards,

- phishing-resistant MFA pour les accès à risque plus élevé.

Cette coexistence repose sur des politiques d’accès conditionnel différenciées, et non sur une logique de remplacement brutal.

Gestion des exceptions et des scénarios de secours

Un point structurant concerne les situations où l’authentification phishing-resistant n’est temporairement pas possible.

Perte de dispositif, changement de terminal ou incident utilisateur nécessitent des mécanismes de secours clairement définis. Dans Entra ID, cela repose notamment sur :

- le Temporary Access Pass,

- des procédures de récupération encadrées,

- des exceptions ciblées et limitées dans le temps.

Ces mécanismes ne doivent pas être considérés comme des contournements, mais comme des composantes à part entière du dispositif d’authentification.

7. Ce que ça change opérationnellement

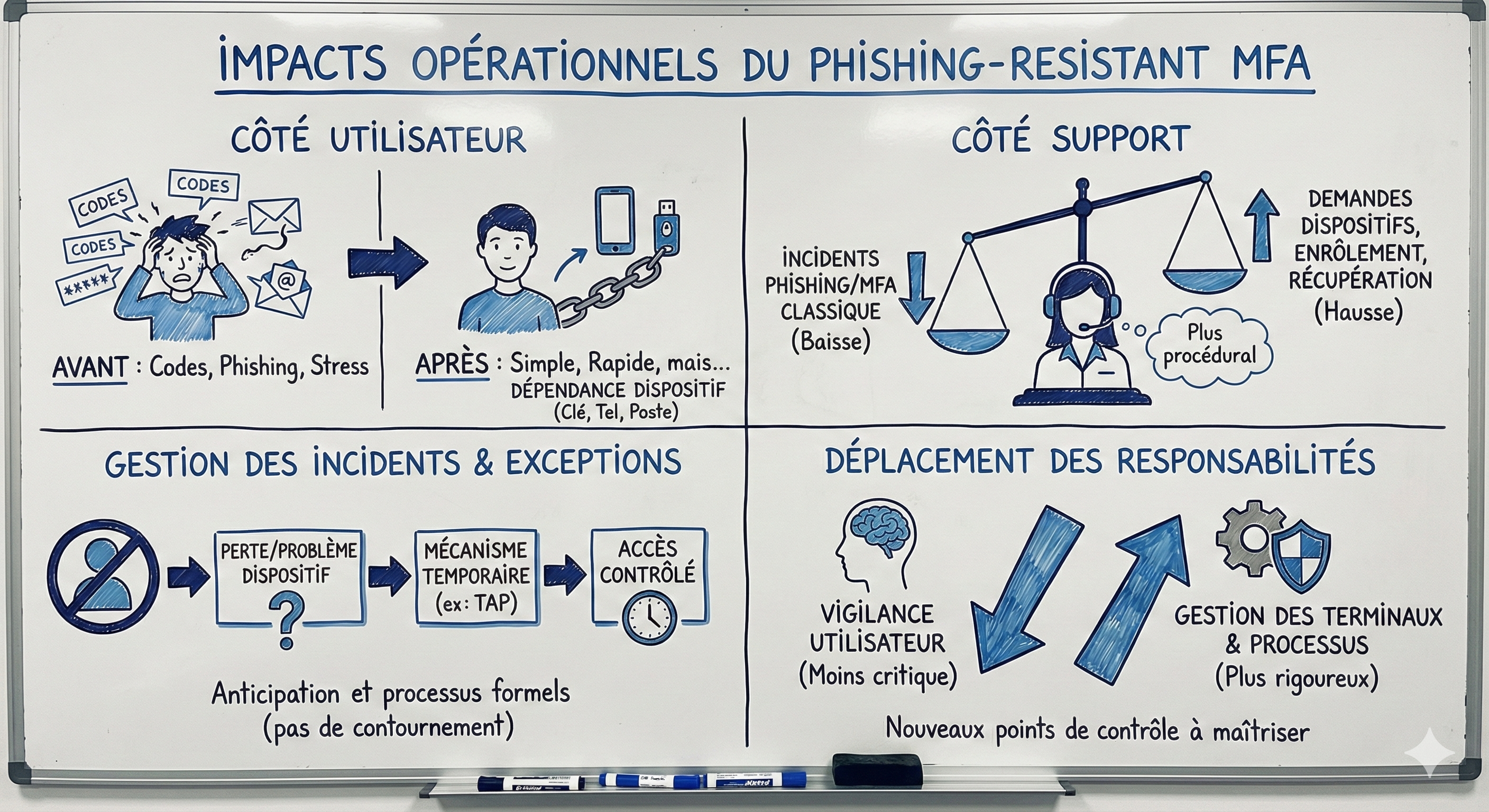

Le déploiement du phishing-resistant MFA a des effets concrets sur le fonctionnement quotidien, à la fois pour les utilisateurs et pour les équipes en charge de l’identité et des accès. Ces effets ne sont pas uniquement positifs ou négatifs, ils déplacent surtout les points de friction.

Impacts côté utilisateur

Une fois l’enrôlement terminé, les mécanismes phishing-resistant tendent à simplifier l’authentification. Il n’y a plus de code à saisir ni de validation répétitive à effectuer. L’acte de connexion devient plus court et plus prévisible.

En contrepartie, l’utilisateur devient davantage dépendant de son dispositif d’authentification :

- le poste pour Windows Hello for Business,

- la clé physique pour FIDO2,

- le terminal mobile pour les passkeys synchronisées.

Cette dépendance est généralement bien acceptée, mais elle nécessite une phase d’explication claire. Sans cela, la perception peut basculer vers une contrainte supplémentaire, en particulier lors des premiers enrôlements ou lors d’un changement de matériel.

Impacts côté support

Le phishing-resistant MFA réduit certaines catégories d’incidents, notamment celles liées au phishing classique et à la validation MFA détournée. Les compromissions par interception de flux deviennent plus difficiles, ce qui se traduit par une baisse des incidents associés.

En revanche, le support voit apparaître ou augmenter d’autres types de sollicitations :

- perte ou remplacement de dispositif,

- changement de terminal principal,

- difficultés d’enrôlement initial,

- demandes de récupération de compte.

Le support n’est donc pas supprimé. Il devient plus procédural, avec un accent plus fort sur les processus d’onboarding, de récupération et de gestion du cycle de vie des dispositifs.

Gestion des incidents et des exceptions

Les scénarios d’exception prennent une place plus visible dans un modèle phishing-resistant.

Lorsqu’un utilisateur ne peut plus s’authentifier avec sa méthode principale, il est nécessaire de disposer de mécanismes temporaires et contrôlés. Dans Microsoft 365, cela passe notamment par le Temporary Access Pass, ou par des processus de récupération formalisés.

Ces scénarios doivent être anticipés. Sans cadre clair, ils deviennent rapidement des points de contournement implicites, qui réduisent le niveau d’assurance global.

Déplacement des responsabilités

Sur le plan opérationnel, le phishing-resistant MFA déplace une partie des responsabilités :

- moins de vigilance attendue de l’utilisateur face aux tentatives de phishing,

- plus d’exigence sur la gestion des terminaux et des dispositifs,

- plus de rigueur dans les processus de récupération et d’exception.

Ce déplacement est cohérent avec l’objectif recherché, mais il suppose que ces nouveaux points de contrôle soient effectivement maîtrisés.

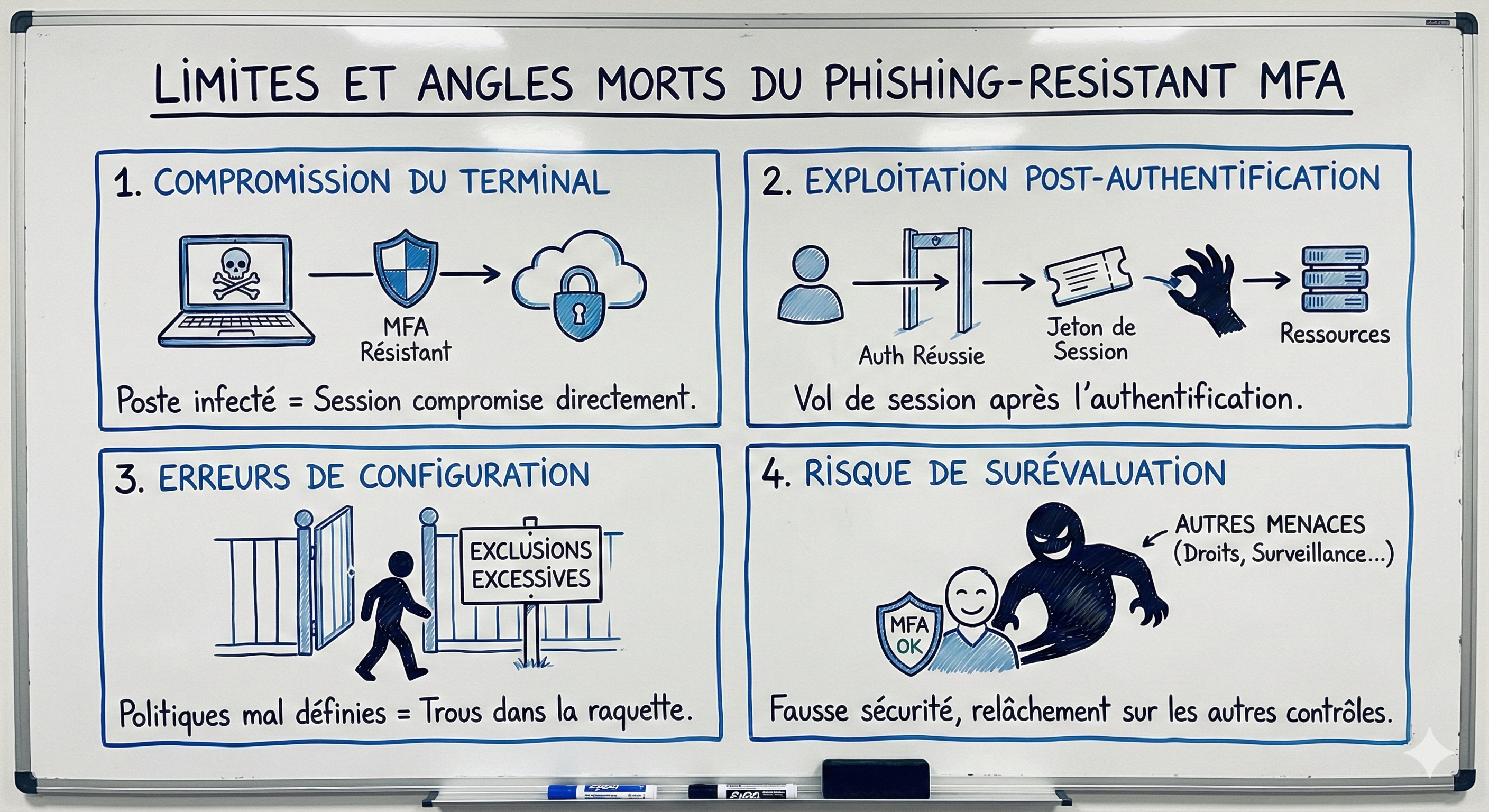

8. Limites et angles morts

Le phishing-resistant MFA réduit efficacement une classe d’attaques bien identifiée. Il ne constitue pas une protection globale contre l’ensemble des risques liés à l’identité et aux accès. Plusieurs angles morts subsistent et doivent être explicitement pris en compte.

Compromission du terminal

Les mécanismes phishing-resistant n’empêchent pas l’exploitation d’un terminal déjà compromis.

Si un attaquant dispose d’un accès au poste de travail, il peut agir dans le contexte d’une session valide ou interagir directement avec les mécanismes d’authentification locaux. Dans ce cas, la résistance au phishing n’apporte pas de protection supplémentaire.

Ce point renforce l’importance des contrôles complémentaires liés à l’état du terminal, à la conformité et à la détection des comportements anormaux.

Exploitation post-authentification

La résistance au phishing s’applique au moment de l’authentification. Elle ne couvre pas ce qui se passe après l’émission du jeton de session.

Un attaquant qui parvient à exploiter une session existante, par exemple via un détournement de session ou un accès abusif à des applications déjà autorisées, contourne le bénéfice apporté par l’authentification initiale.

La durée de validité des sessions, leur réévaluation et les mécanismes de révocation restent donc des éléments déterminants du niveau de risque résiduel.

Erreurs de configuration et exclusions excessives

Comme tout mécanisme de sécurité, le phishing-resistant MFA est sensible aux erreurs de configuration.

Des exclusions trop larges dans les politiques d’accès conditionnel, des règles incohérentes entre applications ou des exceptions permanentes peuvent réduire fortement son efficacité. Dans certains cas, le mécanisme est techniquement en place, mais rarement appliqué dans les scénarios à risque.

Ces écarts sont souvent invisibles sans une revue régulière des politiques et des usages réels.

Risque de surévaluation du niveau de protection

Un autre angle mort réside dans la perception du niveau de sécurité atteint.

Le déploiement du phishing-resistant MFA peut donner l’impression que le risque lié à l’identité est largement traité. Cette perception peut conduire à relâcher l’attention sur d’autres contrôles pourtant essentiels, comme la gestion des droits, la segmentation des accès ou la surveillance des activités.

La résistance au phishing améliore un point précis du dispositif. Elle ne remplace ni la gouvernance des identités, ni les contrôles en aval de l’authentification.

Ce schéma rappelle que le MFA résistant au phishing est un bouclier efficace contre une menace précise, mais pas une armure totale. Il ne protège pas contre la compromission du terminal, le vol de session après connexion, les erreurs de configuration ou le danger de relâcher la vigilance sur les autres contrôles de sécurité.

Ce schéma rappelle que le MFA résistant au phishing est un bouclier efficace contre une menace précise, mais pas une armure totale. Il ne protège pas contre la compromission du terminal, le vol de session après connexion, les erreurs de configuration ou le danger de relâcher la vigilance sur les autres contrôles de sécurité.

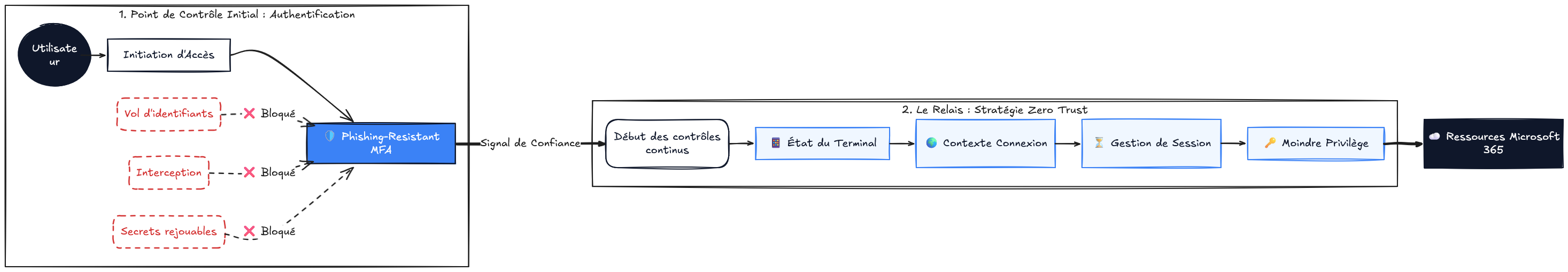

9. Comment intégrer le phishing-resistant MFA dans une stratégie Zero Trust

Le phishing-resistant MFA prend tout son sens lorsqu’il est replacé dans une approche plus large de sécurisation des accès. Pris isolément, il améliore l’authentification. Intégré correctement, il renforce la cohérence globale du dispositif d’identité.

Dans une approche Zero Trust appliquée à Microsoft 365, l’authentification constitue un point de contrôle initial. Elle permet d’établir un premier niveau de confiance, mais elle ne garantit ni la légitimité durable de l’accès, ni l’absence d’abus une fois connecté.

Le phishing-resistant MFA améliore ce point de contrôle initial en réduisant fortement les risques liés :

- au vol d’identifiants,

- à l’interception du flux d’authentification,

- à l’exploitation des MFA basées sur des secrets réutilisables.

Cette amélioration doit cependant être complétée par d’autres contrôles, qui prennent le relais après l’authentification.

Dans Microsoft 365, cela se traduit notamment par l’articulation entre :

- l’état et la conformité du terminal,

- le contexte de connexion,

- la durée et la réévaluation des sessions,

- la limitation effective des droits accordés.

Le phishing-resistant MFA ne se substitue pas à ces mécanismes. Il en améliore la qualité en amont, en réduisant la probabilité qu’un accès initial soit accordé sur la base d’une authentification interceptée.

Dans cette logique, son rôle est clairement identifiable :

renforcer l’authentification sans dépendre de facteurs facilement détournables, et laisser aux autres contrôles la responsabilité de gérer le risque dans le temps.

Cette répartition des rôles permet d’éviter deux écueils fréquents : considérer l’authentification comme suffisante en soi, ou multiplier les contrôles sans cohérence globale.

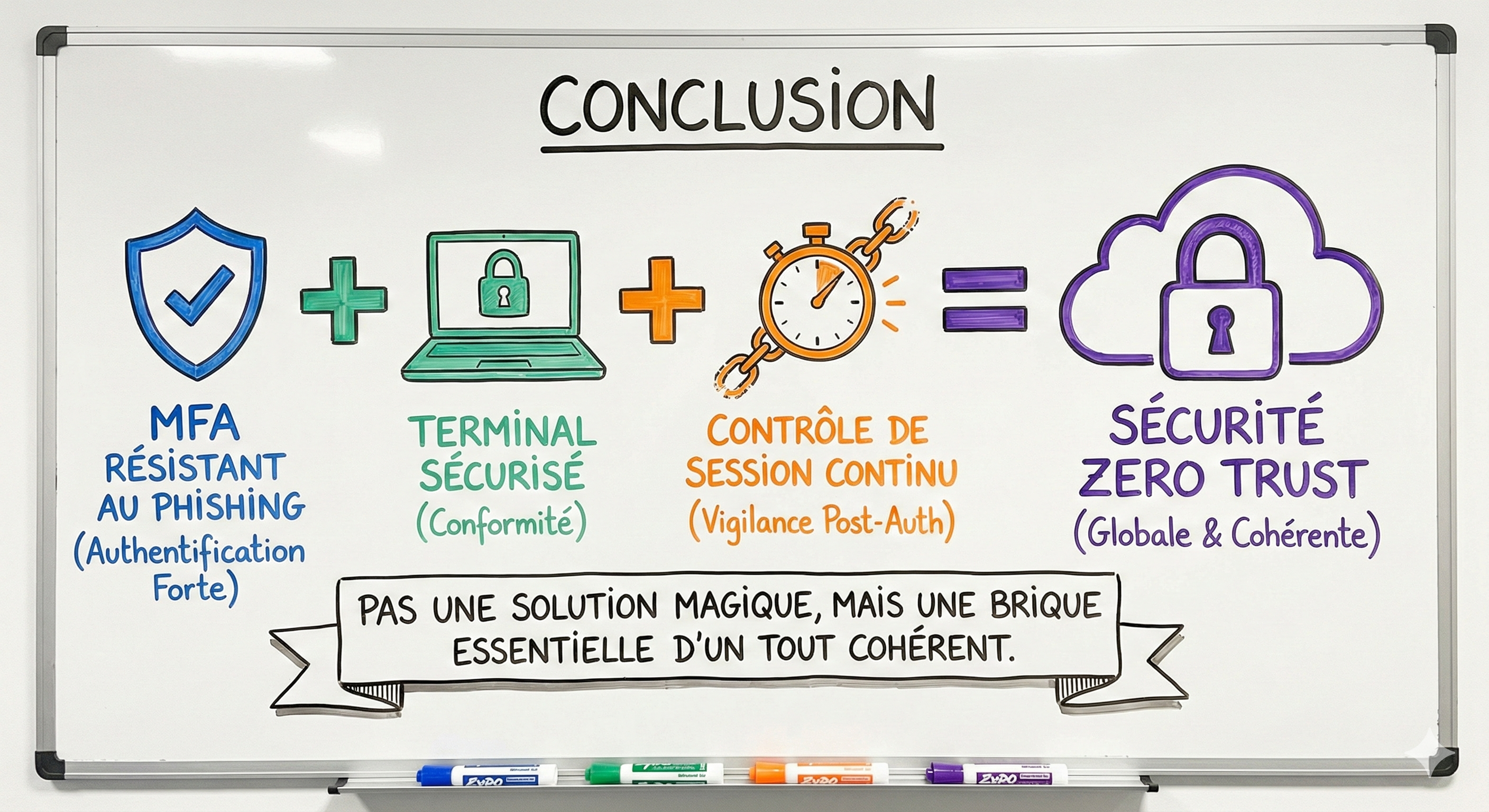

10. Conclusion

Le phishing-resistant MFA apporte une réponse technique adaptée à l’évolution des attaques par phishing, en particulier face aux scénarios d’interception de flux d’authentification. Il permet de réduire efficacement une classe de risques devenue courante dans les environnements Microsoft 365.

Cette efficacité repose toutefois sur des mécanismes précis, et non sur une notion générique de MFA. Toutes les méthodes multifacteur ne se valent pas face aux attaques actuelles, et la distinction entre MFA “activée” et MFA résistante au phishing a des implications concrètes sur le niveau de risque résiduel.

Le phishing-resistant MFA ne constitue pas une protection globale de l’identité. Il renforce la phase d’authentification, sans couvrir les risques liés aux terminaux compromis, aux sessions existantes ou aux droits accordés après connexion. Son apport dépend donc directement de la manière dont il est intégré dans un ensemble cohérent de contrôles.

Dans Microsoft 365, il s’inscrit comme un levier pertinent pour renforcer l’authentification, à condition d’être déployé de manière ciblée, maîtrisée et articulée avec les autres briques de sécurité et de gouvernance des accès.